por Renato Marinho, da Morphus Labs

Apesar dos esforços que a Apple vem fazendo para que um iPhone perdido ou roubado se torne um simples peso de papel, continuamos a ver relatos de que estes dispositivos são desbloqueados sem o consentimento dos seus verdadeiros donos.

Dados os desafios que tornam praticamente impossível o desbloqueio de um iPhone protegido por código numérico e impressão digital, os criminosos têm utilizado caminhos alternativos e técnicas de engenharia social para chegar a esse mesmo resultado — muitas vezes com esforços mínimos.

Durante o tratamento de um incidente realizado pela Morphus Labs envolvendo o roubo de um iPhone, acabamos nos deparando com uma dessas técnicas alternativas que pode estar fazendo muitas vítimas. Compartilhamos neste artigo alguns detalhes deste caso e medidas simples que podemos implementar para evitarmos riscos até mais graves.

O incidente

Um iPhone 6s bloqueado por código numérico de seis dígitos e impressão digital foi roubado há uma semana e a vítima evidenciou que, logo após o incidente, os criminosos redefiniram as senhas de alguns de seus serviços online como iCloud (ID Apple) e Gmail. Tentaram, inclusive, se passar por ela para redefinir a senha de acesso ao seu banco! Tudo isso aconteceu em curto período de tempo após o roubo.

Mas como os criminosos conseguiram redefinir as senhas do iCloud e do Gmail a partir de um dispositivo bloqueado? Para entender melhor o cenário, nós coletamos algumas informações com a vítima:

PERGUNTA: Seria este um ataque direcionado, ou seja, o ladrão estava determinado a roubar este iPhone especificamente? Talvez o ladrão tenha obtido previamente as credenciais da vítima usando um esquema de email phishing ou algo semelhante?

RESPOSTA: Provavelmente não. Com base nas informações que colhemos, o iPhone foi o último item que o ladrão pediu para a vítima durante a abordagem.

P: Algum documento com informações sobre a vítima também foi roubado? Isso seria importante para entender se o ladrão sabia o nome ou email da vítima.

R: Não. Nenhum documento de identidade ou similar foi roubado. Tudo o que eles levaram foi o iPhone bloqueado e uma quantia em dinheiro.

P: Quanto tempo demorou até que a vítima bloqueasse o iPhone e o cartão SIM?

R: Aproximadamente 2 horas após o roubo.

P: A senha de iPhone era de fácil adivinhação?

R: Não. A senha de seis dígitos não era de fácil adivinhação e não tinha relação com a placa do carro da vítima ou de outra informação que o ladrão pudesse ter.

Assim, considerando este misterioso cenário, decidimos mergulhar na situação para entendermos melhor como tudo aconteceu.

A linha do tempo

Através de conversas com a vítima e acessos aos registros de mudanças nas suas contas da Apple e do Google, estabelecemos uma linha do tempo dos acontecimentos, como pode ser visto a seguir:

14:00– O roubo ocorreu;16:03– A vítima ativou o “Modo perdido” e solicitou que os dados do iPhone fossem apagados pelo iCloud;16:28– A senha da conta do Gmail da vítima foi alterada;16:37– Um email chegou à conta do Gmail da vítima com um link para redefinir a sua senha do ID Apple;16:38– Um novo email chegou informando que a senha do ID Apple foi alterada;16:43– Um novo email chegou informando que o iPhone foi localizado;16:43– Um último email chegou informando que o iPhone foi apagado.

As ações dos criminosos começaram às 16h28, quando alteraram a senha do Gmail, e na sequência, às 16h37, alteraram a senha do ID Apple.

Sabemos que a Apple implementou há alguns anos um recurso chamado Bloqueio de Ativação, com o objetivo de minimizar os roubos de iPhones. De forma resumida, ele faz com que os iPhones (além de iPads, iPods touch e Apple Watches) fiquem atrelados a uma conta do iCloud de maneira que um dispositivo não possa ser ativado sem essas credenciais. Assim, no caso do roubo de um iPhone, o criminoso teria que conhecer as credenciais de acesso ao iCloud da vítima para que pudesse redefinir e reutilizar o aparelho — não é à toa que alguns assaltantes já pedem até mesmo a senha do iCloud para a vítima.

Sabemos ainda que a Apple permite que o usuário utilize uma conta de email alternativa no seu cadastro do iCloud para fins de recuperação da senha de acesso ao serviço. A vítima nos informou que o email de recuperação de senha do iCloud era exatamente a conta do Gmail que foi comprometida às 16h28.

Com base nestas informações, tudo levava a crer que, a partir da conta do Gmail da vítima foi possível redefinir a senha do iCloud e, então, fazer o desbloqueio do iPhone. Mas como a senha do Gmail foi comprometida?

A simulação

Para que o criminoso pudesse ter redefinido a senha do Gmail da vítima, primeiro ele teria que ter o endereço deste email dela. Fizemos algumas análises e verificamos que o Gmail permite que se obtenha um determinado endereço de email com base nos dados de telefone, nome e sobrenome de uma pessoa. Como o número de telefone poderia ser facilmente descoberto neste incidente, conseguir o nome e sobrenome não nos parecia ser uma tarefa muito difícil.

Decidimos então partir para a simulação do cenário do ponto de vista do criminoso. A vítima comprou um outro iPhone 6s, o configurou exatamente como o anterior e gentilmente nos cedeu para que pudéssemos fazer esta análise. Desta forma, o nosso cenário era tão próximo quanto possível do real — utilizamos inclusive as mesmas contas do Google e da Apple.

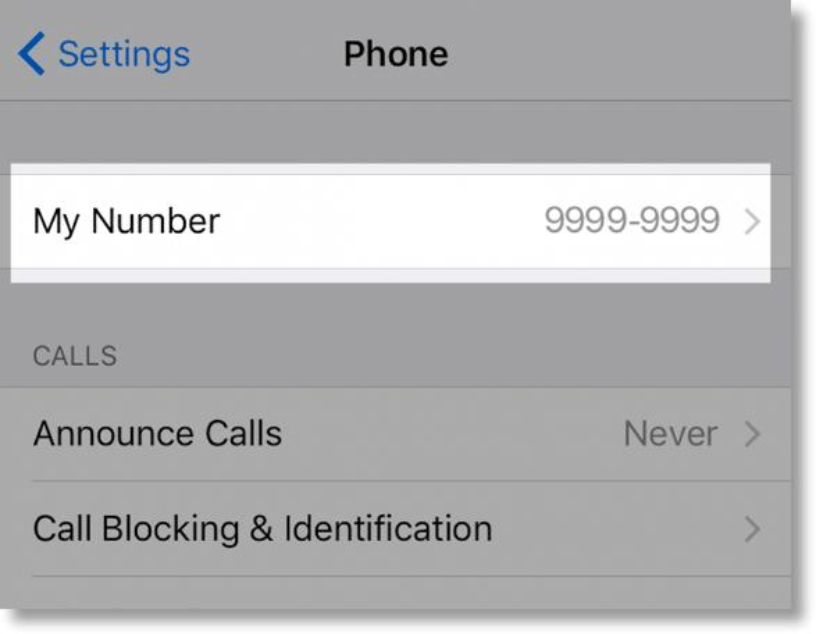

Descobrindo o número de telefone da vítima

A obtenção do número do telefone daquele iPhone foi uma tarefa trivial. Nós simplesmente removemos o cartão SIM daquele aparelho (a Apple ainda não inventou uma trava para isso) e o inserimos em um outro. Como o cartão SIM não estava protegido por senha, foi fácil identificar o número de telefone.

Descobrindo o nome e o sobrenome

Tudo bem, o número foi fácil. Agora precisaríamos do nome e do sobrenome da vítima. Fizemos inicialmente uma busca na internet utilizando o número de telefone, porém, nada de útil foi retornado. Na sequência, fizemos uma busca nas redes sociais. Sabemos que o Facebook permite que se procure um perfil com base no número de telefone que a pessoa tenha utilizado no seu cadastro. Porém, mais uma vez, sem sucesso.

É claro que poderia existir uma maneira diferente de descobrir o nome de uma pessoa com base no seu telefone celular, mas resolvemos insistir um pouco na estratégia de conseguir essas informações a partir do iPhone que tínhamos em mãos.

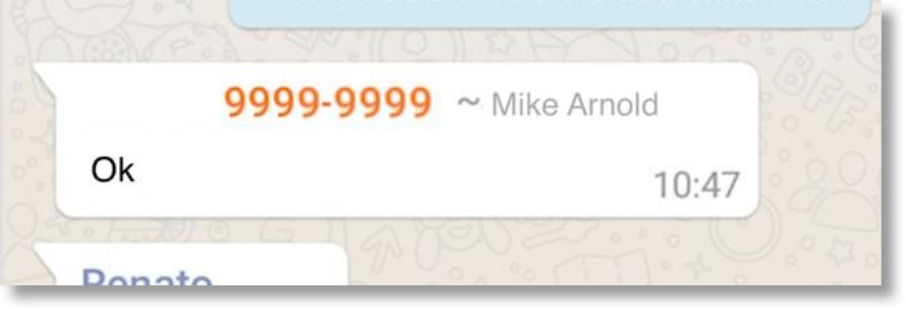

Lembrei então que, se você está em um grupo no WhatsApp e recebe uma mensagem de uma pessoa que não está na sua lista de contatos, o nome dela aparece logo após o número de telefone (Exemplo: 99999-9999 ~ Mike Arnold). Então, se fosse possível enviar uma mensagem a partir do iPhone bloqueado para um grupo no WhatsApp, poderíamos obter o nome associado a esse perfil. Vamos experimentar isso!

Em primeiro lugar, nos certificamos de que o iPhone estava configurado para mostrar as notificações do WhatsApp na tela de bloqueio enviando ao menos uma única mensagem. A mensagem foi exibida como esperado. O passo seguinte foi tentar responder essa mensagem a partir do iPhone bloqueado. Assim, usando a funcionalidade 3D Touch, fomos capazes de responder à mensagem sem dificuldades. Lembrando que o 3D Touch não é necessário para isso (modelos anteriores do aparelho permitem a resposta na tela de bloqueio através de outros gestos).

Validações iniciais concluídas, era hora de tentar a abordagem da mensagem de grupo. Nós criamos, então, um grupo e incluímos o contato associado ao iPhone bloqueado. Como não há validação para você entrar em um novo grupo do WhatsApp, ao fazermos isso uma nova mensagem foi mostrada na tela do iPhone informando que agora aquele contato estava associado ao novo grupo.

Como tivemos de criar um contato associado ao número do iPhone no smartphone que criou o grupo, tivemos que incluir um terceiro participante. Este não tinha nenhuma informação do contato relacionado com o número do iPhone.

Então, estava tudo pronto. Enviamos uma mensagem de um dos participantes do grupo. Como esperado, a mensagem apareceu na tela do iPhone. Nós respondemos a partir do iPhone bloqueado e, mais uma vez como esperado, a mensagem enviada para o terceiro participante veio associada ao nome e sobrenome do perfil WhatsApp do iPhone.

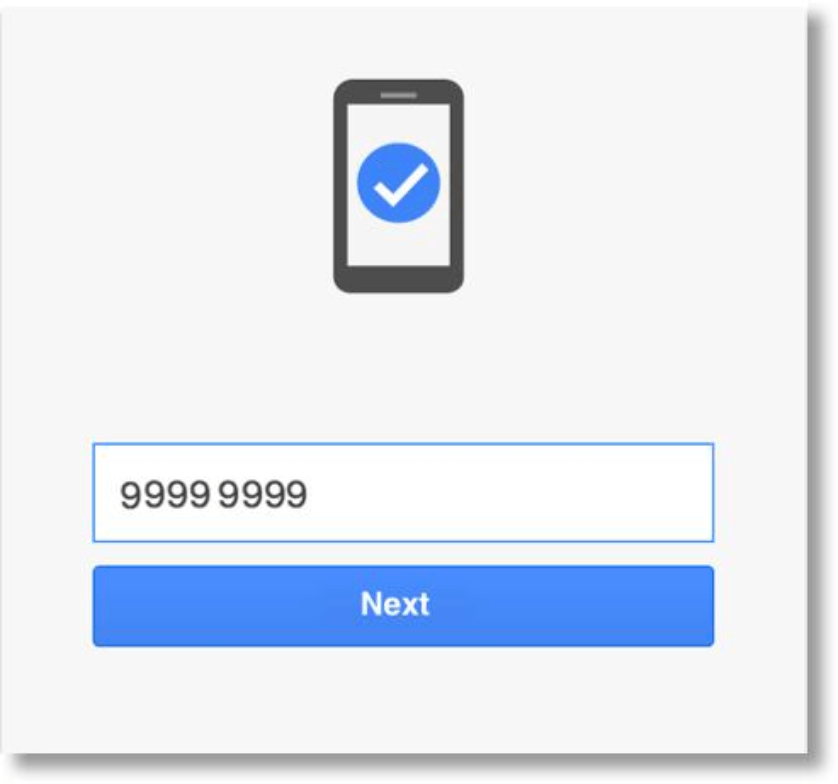

Agora, só faltava utilizar as informações de número de telefone, do nome e do sobrenome recém-descobertos para obter o endereço de email através do formulário do Google. Informações enviadas e, após mais uma verificação por SMS, o site nos retornou o endereço de email associado ao número do iPhone. Ou seja, etapa concluída!

Alterando a senha do Gmail

Esta etapa foi bem simples. Utilizando a opção “Esqueci minha senha” do Gmail, o Google nos ofereceu a opção de recuperação da senha através de uma confirmação por SMS. Avançamos, recebemos o código SMS que também pôde ser acessado da tela bloqueada do iPhone (novamente) e fizemos a redefinição da senha.

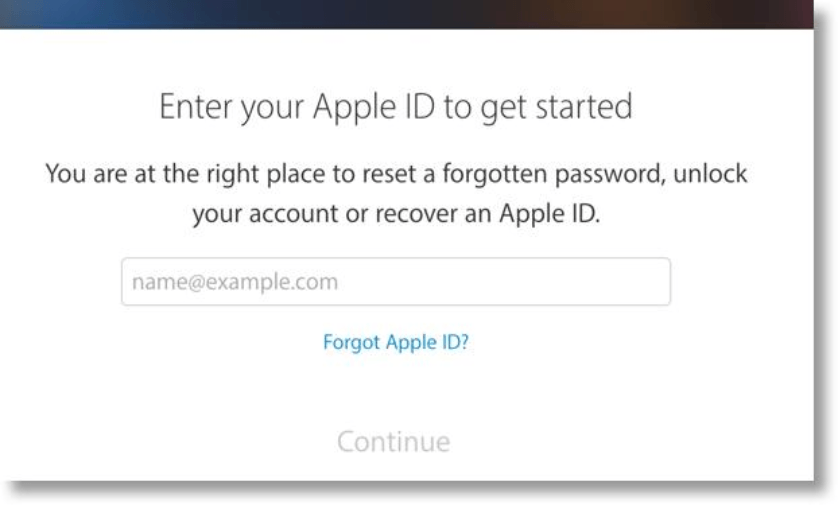

Alterando a senha do iCloud

Agora era a vez de utilizar a opção “Esqueci minha senha” no site da Apple. Como esperado, o site informou que acabara de enviar um email de confirmação de mudança de senha para o endereço do Gmail e, bem, o restante deste parágrafo é fácil de adivinhar. Tivemos sucesso na operação de mudança da senha associada ao ID Apple do dono do iPhone bloqueado.

Desbloqueando o “novo” iPhone

Respeitando os fatos que ocorreram no incidente real, era hora de simular os comandos de bloqueio e deleção dos dados do iPhone que estávamos usando. Fizemos isso a partir do iCloud e o iPhone foi bloqueado e apagado.

Eu poderia apostar que, no cenário real, esses procedimentos ajudaram o criminoso a ter acesso ao iPhone, uma vez que, após o processo de reset, o iPhone pede para entrar com o ID Apple e senha que foram anteriormente associados ao dispositivo. Com a posse destas informações, foi fácil acessar e configurar o “novo” iPhone.

Recomendações

Bem, é claro que nós podemos ter seguido um caminho diferente comparado ao dos criminosos, mas o resultado foi o mesmo. O iPhone foi desbloqueado com sucesso.

No entanto, para se alcançar este resultado, há algumas premissas que vamos considerar aqui como vulnerabilidades que devem ser evitadas por todos nós.

VISUALIZAÇÃO DE NOTIFICAÇÕES COM O TELEFONE BLOQUEADO

Permitir que o seu smartphone mostre as notificações enquanto ele está bloqueado é uma grande comodidade mas, ao mesmo tempo, representa um grande risco para a sua segurança e a sua privacidade.

Como nós mostramos em nosso experimento, esta característica nos permitiu ler SMSs, mensagens do WhatsApp e, o pior, respondê-las sem desbloquear o dispositivo.

Recomendamos fortemente desativar a exibição das notificações em seu smartphone bloqueado. Dependendo da sua plataforma (iOS ou Android) ou no próprio aplicativo, existem maneiras diferentes de fazer esta configuração.

THE “SIN” CARD

Esse episódio nos lembrou o quão importante é proteger o cartão SIM, ou seja, o chip da operadora de celular. Todos nós nos preocupamos em bloquear nossos smartphones com uma senha forte, autenticação com impressão digital, um sistema de arquivos com criptografia forte e assim por diante, mas às vezes nos esquecemos do quão importante é proteger também o nosso cartão SIM.

Como pudemos ver nos experimentos que fizemos nesta pesquisa, o SMS é uma peça muito importante hoje em dia em termos de validação de transações e serviços de autenticação. Neste caso, foi utilizado para receber o código do Google para redefinição da senha, mas poderia ser para autenticar muitos tipos de transações.

Um caminho muito semelhante a este foi utilizado no sequestro de um domínio de internet, há uma semana. Através do acesso à conta do Gmail que estava associada à conta do operador de domínios DNS da organização, os criminosos direcionaram todos os endereços da vítima para sites com códigos maliciosos. Os detalhes deste incidente podem ser vistos aqui.

Portanto, recomendamos que você defina uma de senha (PIN) para o seu cartão SIM. Dessa forma, você reduzirá consideravelmente os riscos de violações às suas informações caso perca ou tenha o seu celular roubado.

Dependendo do seu smartphone, a forma de configurar a senha do cartão SIM pode variar. Recomendamos que faça um contato com a sua operadora para obter ajuda quanto a este procedimento. Lembre-se de que, após definir o PIN do cartão SIM, você terá que digitá-lo cada vez que reiniciar o smartphone.

A AUTENTICAÇÃO DE DOIS FATORES

Por último e não menos importante, por favor, habilite a autenticação de dois fatores em suas contas de internet agora mesmo!

Autenticação de dois fatores significa que você tem que fornecer uma combinação de pelo menos duas entradas para provar a sua identidade para o sistema que está utilizando. Os fatores podem ser: algo que você sabe, como uma senha; algo que você tem, como um token de hardware ou software; e algo que você é, como por exemplo, a sua impressão digital.

Hoje em dia, quase todos os serviços de internet (tais como emails e redes sociais) oferecem a opção de uso de autenticação de dois fatores — normalmente, uma senha e um token. Há uma opção para o segundo fator ser o envio de uma SMS, mas nós sabemos que SMS pode ser frágil. Dê preferência ao uso de aplicativos, como o Google Authenticator, por exemplo, para gerar um token diferente a cada autenticação.

Esta estratégia irá reduzir fortemente os riscos de acesso não autorizado à sua conta. Se a vítima deste incidente estivesse usando autenticação de dois fatores, teria sido impossível mudar sua senha utilizando a estratégia de SMS.

Caso queira mais informações sobre a autenticação de dois fatores da Apple, visite esta página.

Considerações finais

Dado o curto período entre o roubo e o acesso não-autorizado às contas, acreditamos que essa estratégia seja uma prática comum para o desbloqueio de dispositivos perdidos ou roubados.

Neste artigo, apresentamos uma das estratégias utilizadas para o desbloqueio de iPhones perdidos ou roubados. Uma outra muito comum é através de emails de phishing. Neste caso, um email é enviado para o dono do iPhone roubado se passando pela Apple e informando que o iPhone foi encontrado. O email tem um link que direciona o usuário para um site muito semelhante ao do iCloud. Lá, os criminosos coletam as credenciais da vítima e fazem o desbloqueio do iPhone a partir do iCloud.

Independentemente do prejuízo financeiro diretamente envolvido na subtração do dispositivo, este caso nos traz uma importante reflexão. Seria um exagero comparar um cartão SIM desbloqueado a uma senha importante que você carrega todos os dias, em texto plano, junto ao seu smartphone?

Renato Marinho [@renato_marinho] é pesquisador do Morphus Labs, laboratório de estudos avançados em Segurança da Informação, e diretor da Morphus. Possui mais de 15 anos de experiência prática na área e certificações como CISSP, CRISC e PMP. Mestre em Computação, compartilha seu conhecimento lecionando Perícia Forense Computacional na pós-graduação em Segurança da Informação da Universidade de Fortaleza e palestrando em eventos nacionais e internacionais, como: Security BSides, Mind The Sec, Security Leaders, Fórum Brasileiro de CSIRTs, GTER/GTS, WSKS Portugal, ISC2 Latin America, dentre outros.