A Apple não anda em paz com a imprensa e suas hipérboles. Um vazamento parcial do código-fonte de um dos componentes de segurança mais importantes do iOS, o iBoot, foi noticiado extensivamente ao longo do dia, motivado pela ordem judicial movida pela empresa ao GitHub para a retirada do material após descoberta na noite passada.

Segundo especialistas, o material divulgado indevidamente é verdadeiro, porém não novo: no ano passado, ele já havia aparecido em uma publicação no Reddit, que também foi derrubada após intervenção solicitada na justiça. Poderia ser o maior vazamento da história, como alguns veículos estão dizendo… porém não é.

O que é o iBoot?

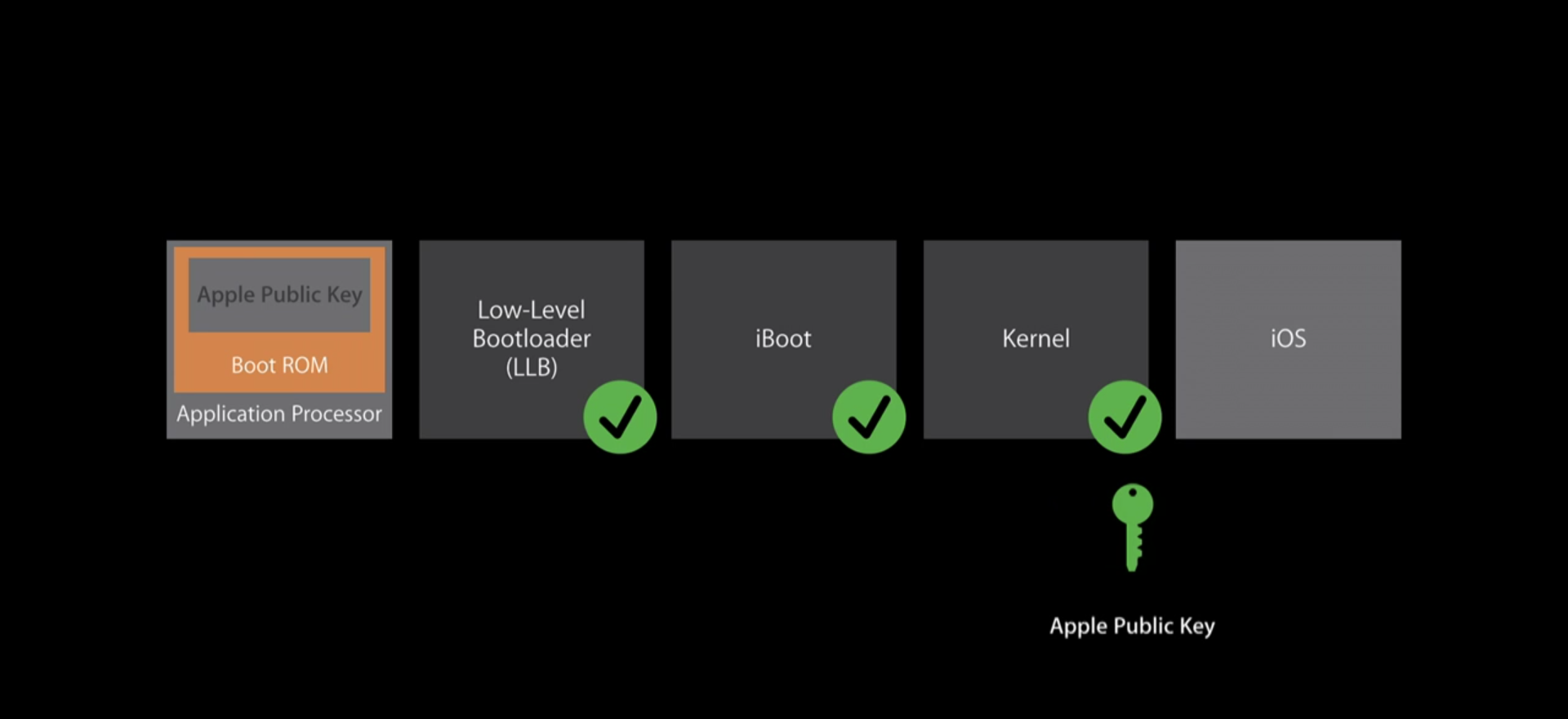

O iBoot é um dos componentes da cadeia segura de boot dos sistemas operacionais da Apple — primariamente iOS, mas há variações dela no watchOS e no tvOS. Para explicar o seu funcionamento, é necessário entender um pouco sobre como esta cadeia funciona.

Segundo a Apple, para um iPhone ou um iPad ser inicializado, o processador executa instruções presentes em memória que são somente leitura (ROM), ou seja, conforme explicado no documento de segurança da plataforma, “elas foram embarcadas no chip durante a sua fabricação e são implicitamente confiáveis”. No meio desse caminho, essas instruções validam a assinatura digital de todos os componentes do aparelho e a própria instalação do iOS; quando esses testes de integridade passam com sucesso, o iBoot é então chamado para validar o kernel do sistema e inicializá-lo.

A função do iBoot é bem específica e depende de todos os testes executados na cadeia de inicialização para ser contemplada. Em outras palavras, é um componente que não pode inicializar um dispositivo caso as suas instruções carregadas em ROM não validem a sua autenticidade, assim como é feito em toda a cadeia.

O iOS também interage com servidores da Apple para as suas atualizações, então o iBoot não é imutável; no caso do vazamento divulgado hoje, o código-fonte do iBoot corresponde ao que era distribuído no iOS 9, entre 2015 e 2016.

O que disseram os especialistas

A princípio, o vazamento do código-fonte foi parcial: faltam arquivos que seriam usados para compilá-lo em uma versão capaz de ser explorada durante o seu funcionamento. Porém, também foram localizados documentos com informações relevantes do iBoot e outros componentes que inicializam dispositivos iOS.

This is the SRC for 9.x. Even though you can’t compile it due to missing files, you can mess with the source code and find vulnerabilities as a security researcher. It also contains the bootrom source code for certain devices…

— Apple External (@Apple_External) 6 de fevereiro de 2018

Este é o SRC para 9.X. Mesmo que você não possa compilá-lo devido a arquivos ausentes, você pode mexer no código-fonte e encontrar vulnerabilidades como um pesquisador de segurança. Ele também contém o código-fonte bootrom para determinados dispositivos…

É um prato cheio para a comunidade que trabalha em jailbreaks de aparelhos. Durante anos, eles trabalham primariamente em cima de vulnerabilidades para produzir utilitários que quebram a proteção da Apple contra execução de código obtido de fora da App Store. Além disso, dada a controvérsia passada da empresa com certos governos que buscavam quebrar as proteções nativas do iOS para fins de vigilância (entenda como quiser), é claro que o interesse nesse tipo de informação é altíssimo, independentemente da sua criação ou do quão recente ela seja.

O que não é claro, contudo, é o quanto isso é perigoso para usuários frente ao que já vimos antes. E é aqui onde reside a margem para fazer de uma notícia dessas uma tragédia. Porém, quebrar a segurança de qualquer iPhone ou iPad, embora seja indesejado e sempre destacado pela imprensa, não é nenhuma novidade.

No passado, hackers já mostraram êxito em explorar falhas dessa natureza por meio de outros métodos, sem acesso direto a código-fonte e documentos confidenciais da Apple — jailbreaks nada mais são do que exatamente isso. Quando um usuário aplica qualquer um deles no seu dispositivo, ele está não apenas habilitando-o para fazer qualquer coisa: ele também está quebrando a segurança do próprio dispositivo em questão com um vulnerabilidade conhecida no bootloader ou em outras áreas, a depender do cenário explorado pelo atacante.

O que um vazamento como o desta semana faz aumentar são as possibilidades de estudos em cima do iOS, cujas falhas decorrentes de quebra de componentes de inicialização são as mais bem pagas no programa de recompensa (bug bounty) que a Apple mantém no mercado desde 2016.

Comunicado da Apple

Em resposta ao vazamento e à sua respectiva derrubada no GiHub, a Apple forneceu o seguinte comunicado ao MacRumors e alguns outros sites:

O código-fonte antigo de três anos atrás aparenta ter sido divulgado mas, por design, a segurança de nossos produtos independe da proteção do nosso código-fonte. Há várias camadas de proteções em hardware e software integradas a nossos produtos e encorajamos que usuários atualizem para as últimas versões e se beneficiem das proteções mais recentes.

Entre essas camadas, além daquelas mencionadas no início deste artigo, está também o enclave seguro (Secure Enclave) que protege dados biométricos de usuários nos processadores dos aparelhos, por exemplo. É válido relembrar que o próprio iBoot é capaz de ser atualizado como vários outros componentes do iOS, caso qualquer problema de segurança que afete usuários seja identificado.

Isso certamente acontecerá. O esperado é que a Apple aumente seu pente fino em capturar esses erros e corrigi-los — preferencialmente, mais rápido do que os bugs que congelam nossos aparelhos ainda hoje e as bizarrices que andam aparecendo no macOS.