Como já comentamos diversas vezes, o macOS é vulnerável a determinados tipos de ataques, principalmente malwares que utilizam emails ou websites para serem instalados. Apesar das constantes melhorias em segurança do sistema, crackers constantemente desenvolvem ferramentas cada vez mais similares a tarefas que normalmente são executadas pelo usuário para tentarem invadir e acessar remotamente o Mac.

Em um desses ataques, o acesso ao sistema se dá por meio de um esquema de URL que, no Safari, envolve algumas ações por parte do usuário para que possa ser instalado, conforme divulgado pelo blog Objective-See. De acordo com o pesquisador em segurança na web Patrick Wardle, esse esquema envolve a criação de um website que baixa automaticamente um arquivo .zip para o computador do usuário.

Por ser um software assinado, portanto supostamente “seguro”, o Safari o executa imediatamente após o download — isto é, se a opção “Abrir arquivos ‘seguros’ após transferência” estiver ativada nas preferências do browser. Quando instalado, o pacote que contém URLs personalizadas (usadas para manipular o macOS) são registradas no sistema. Portanto, quando o Safari estiver aberto, o código do software que o usuário acidentalmente acabou de instalar irá ativar o manipulador de URLs.

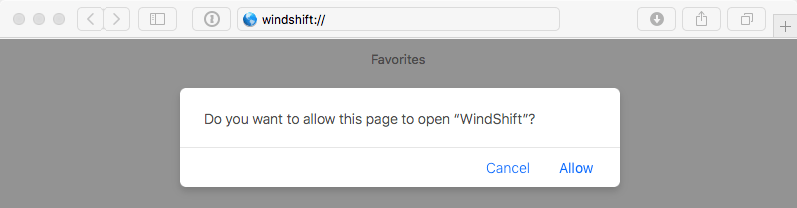

No próximo estágio, quando a página da web infectada é aberta, o Safari exibe uma janela popup. Nesse aviso, o usuário pode permitir ou não que o aplicativo recém-instalado no Mac abra o arquivo, através da Ferramenta de Empacotamento Avançada (Advanced Packaging Tool, ou APT).

Tanto o macOS quanto o iOS utilizam a APT para diversas tarefas, seja abrir um documento PDF1Portable Document Format, ou formato portátil de documento. após o download (que irá executar o app Pré-Visualização, por padrão), ou então quando uma página da web, normalmente da própria Apple, executa o iTunes ou a App Store (no Mac ou no iPhone). Nesse caso, o popup exibe ações que são controladas pelo invasor e, portanto, são facilmente alteradas para enganar o usuário — de forma com que ele clique em “Permitir” (“Allow”) para abrir o software malicioso.

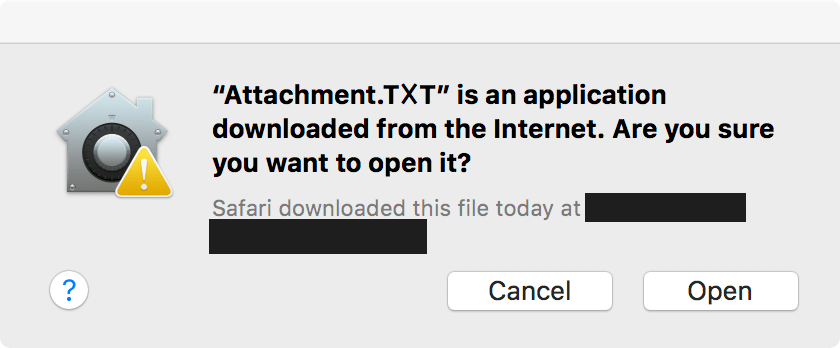

O Mac irá exibir mais um aviso de segurança antes de abrir definitivamente o software. Dessa vez, o Gatekeeper alerta o usuário que o aplicativo foi baixado da web, e por isso pode não ser seguro. No entanto, da mesma forma que o esquema de URLs, o nome do arquivo também pode ser alterado, manipulando/influenciando a decisão do usuário.

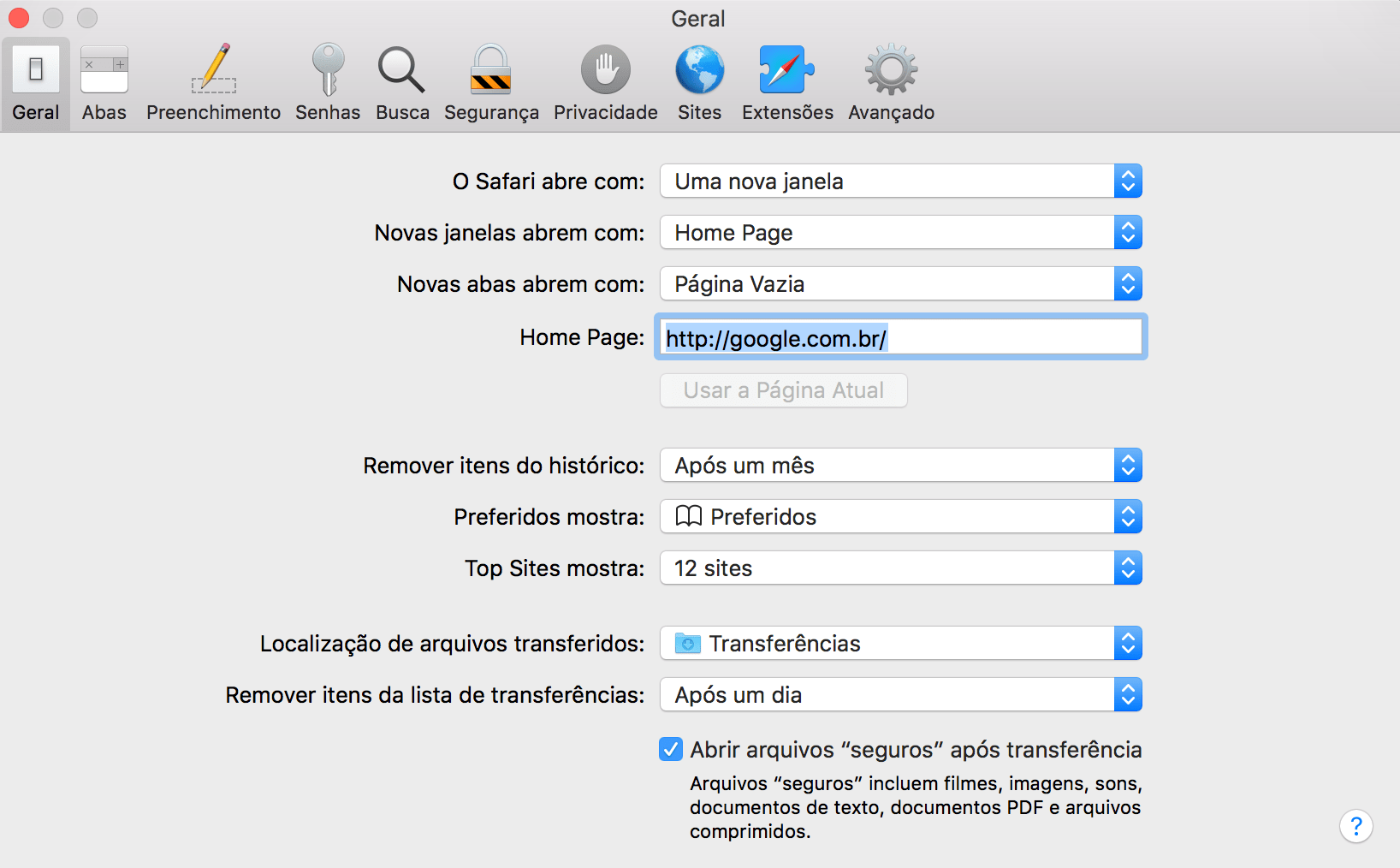

Embora não seja necessariamente uma nova falha de segurança — além que requer certa interação com o usuário —, a melhor proteção que usuários do macOS podem fazer é desabilitar a descompactação automática dos arquivos baixados (se você usa outro navegador, nem tem com que se preocupar com isso). Para isso, clique em “Preferências” no menu do Safari, escolha a aba “Geral” e desmarque a caixa de seleção “Abrir arquivos ‘seguros’ após transferência”.

E cuidado, como sempre, de onde baixa seus softwares.

via 9to5Mac

Notas de rodapé

- 1Portable Document Format, ou formato portátil de documento.