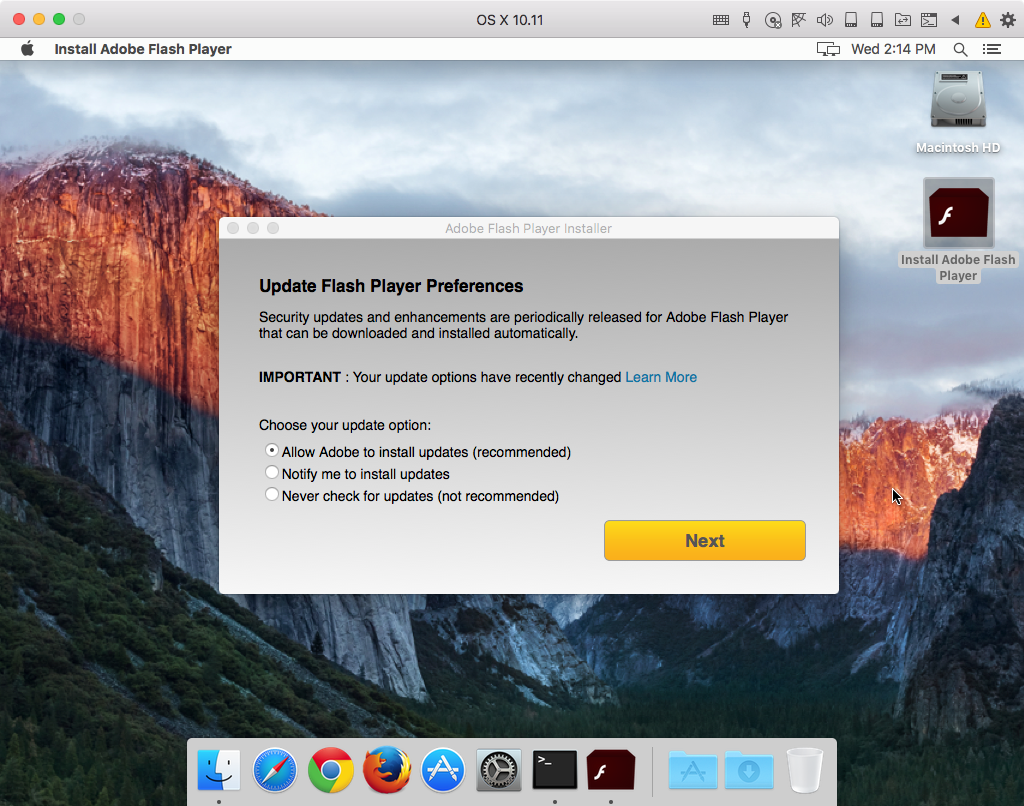

Conhecido no mundo Windows por expor senhas e informações protegidas por criptografia, o Trojan “Snake” foi portado para o macOS. A Fox-IT, responsável pela sua descoberta, publicou uma extensa análise do funcionamento dele no Mac, onde o único meio de entrada encontrado até o momento foi como um instalador falso do Adobe Flash Player.

A origem deste malware é russa e, no caso da sua versão para Windows, é conhecido pela arquitetura sofisticada — que deu origem a variantes, como “Turla”, “Uroburos” e “Agent.BTZ”, todos facilmente rastreáveis por antivírus para PCs hoje em dia. No macOS, entretanto, os responsáveis pelo porte foram pouco arrojados.

Um instalador real do Flash Player é usado, copiando os arquivos do “Snake” para o computador da vítima mediante a apresentação de credenciais administrativas. Porém, além de serem relativamente fáceis de se rastrear e eliminar, os binários dependem do Gatekeeper desligado no sistema para serem instalados, pois a única assinatura digital usada para disfarçá-lo como legítimo já foi revogada pela Apple (a pedido dos pesquisadores que o identificaram).

Este cenário tem se repetido com frequência em algumas descobertas de malwares realizadas recentemente. A maioria dos usuários trabalha com o Gatekeeper habilitado ao menos no seu nível mais moderado, em que todos os aplicativos precisam ter sido assinados com certificado validado pela Apple para que funcionem.

Com o uso do Flash Player em baixa no mercado, acredita-se que o número de vítimas de um malware apresentado desta maneira também seja baixo. Desde o lançamento da segunda geração de MacBooks Air (ou seja, há mais de seis anos!), a Apple não pré-instala mais o plugin da Adobe nos seus produtos. Usuários do navegador Chrome até ganham acesso a ele de forma integrada, mas o próprio Google encarrega-se de aplicar patches automaticamente e está limitando a sua funcionalidade a cada atualização.

[via 9to5Mac]