Mais uma vez, a Intel está entre a cruz e a espada. Não bastassem as várias vulnerabilidades descobertas em seus chips no passado, entre elas Meltdown, Spectre, ZombieLoad e Load Value Injection, agora há uma “nova” falha que afeta exclusivamente os processadores da fabricante, chamada CrossTalk.

Assim como as falhas Spectre e Meltdown, essa vulnerabilidade — encontrada por acadêmicos de uma universidade na Holanda — aproveita o recurso de execução especulativa dos chips da Intel, o qual antecipa as ações mais costumeiras do usuário para ganho de performance.

Nesse caso, o CrossTalk pode ser executado mesmo em CPUs1Central processing units, ou unidades centrais de processamento. que possuem o sistema Intel SGX (Software Guard Extensions) implementado em sua arquitetura, burlando todas as proteções contra as vulnerabilidades relacionadas à execução especulativa.

Mais do que isso, o bug permite que o invasor execute um código em uma CPU para vazar dados de softwares em execução em outra máquina — daí o nome CrossTalk. A execução do código é tão rápida que o próprio vídeo demonstrando uma das explorações da falha precisou ser desacelerado.

A execução da falha faz dela ainda mais complexa do que as vulnerabilidades descobertas anteriormente, uma vez que a maioria dos ataques, até agora, possibilitavam invadir o núcleo de uma máquina a partir da sua própria CPU — portanto, as correções anteriores não levavam em conta que seria possível acessar os dados de um núcleo a partir de outro.

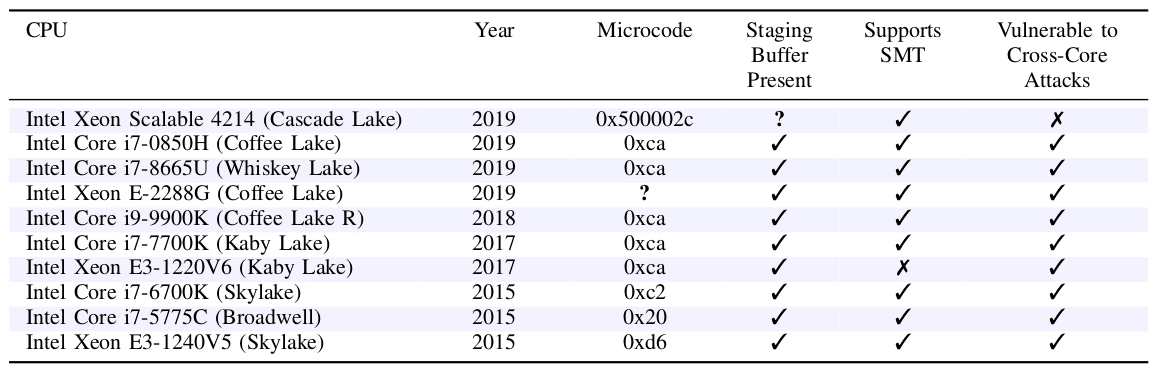

O CrossTalk afeta uma ampla gama de processadores Intel para desktops, dispositivos móveis e servidores, incluindo Core i3, i5, i7, i9, Xeon, etc.

Notavelmente, a Intel foi notificada da vulnerabilidade em setembro de 2018 e, em julho de 2019, a empresa anunciou uma correção para os sistemas operacionais da Microsoft que “corrigia o vazamento de dados entre os núcleos de CPUs”, mas o desenvolvimento da solução foi atrasado devido à complexidade de sua implementação.

Enquanto isso, a Intel já fez alterações significativas no design de hardware das suas CPUs, sendo que a maioria dos seus produtos recentes não está vulnerável a esse ataque específico.

via Ars Technica

Notas de rodapé

- 1Central processing units, ou unidades centrais de processamento.