Muito se fala sobre o perigo de acessórios falsificados para produtos da Apple (ou de qualquer outra fabricante). Além de não obedecer os padrões de qualidade esperados, eles podem ainda representar riscos para a integridade dos dispositivos.

Recentemente, entretanto, um hacker foi além e provou que é possível criar um acessório que põe em risco também a sua segurança e privacidade digital — tudo por meio de uma tecnologia minúscula embutida num aparente inofensivo cabo Lightning.

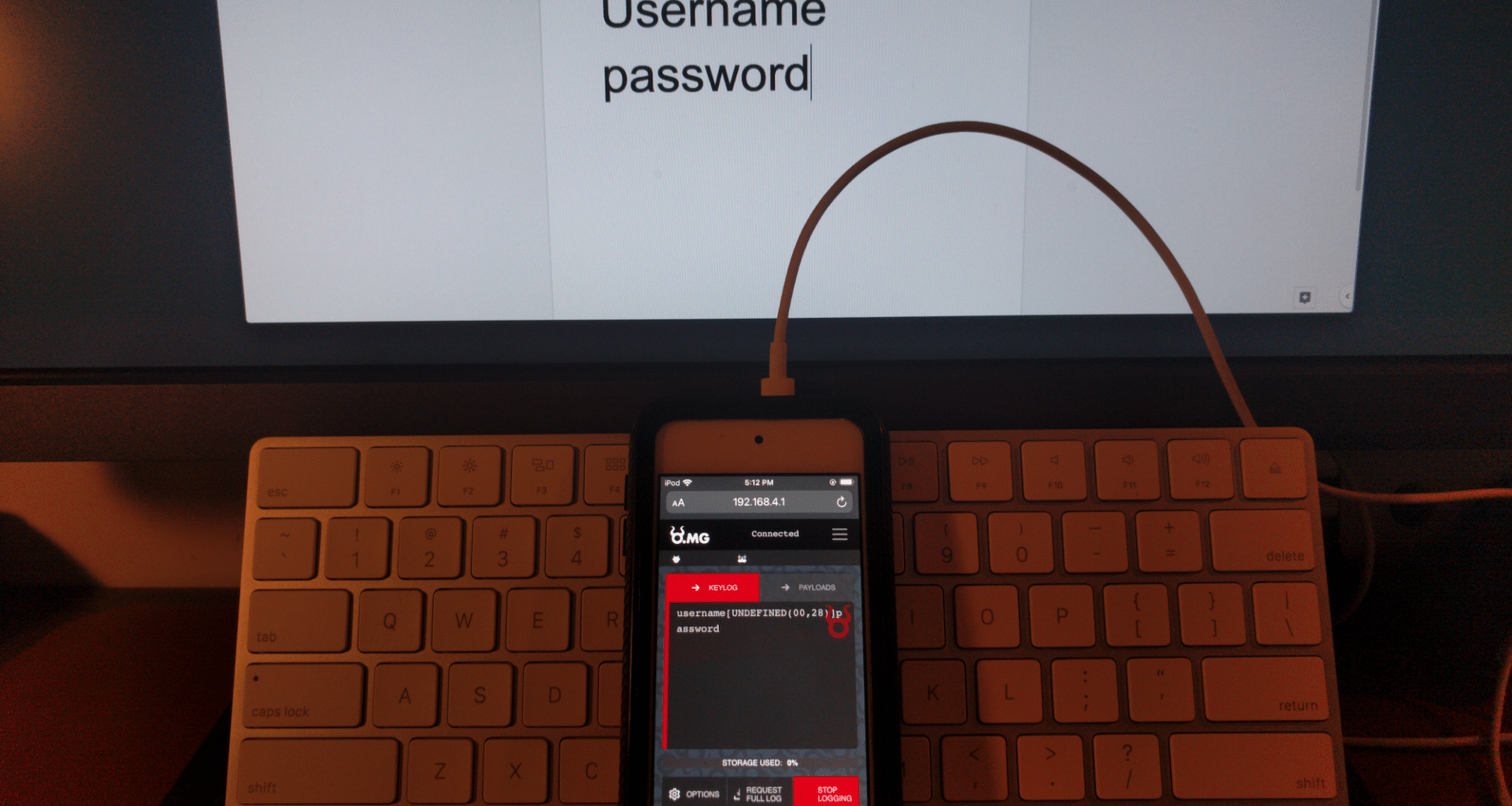

O hacker, conhecido apenas como MG, criou um cabo de Lightning para USB-C com um minúsculo keylogger embutido. O chamado OMG Cable funciona com iPhones, iPads ou Magic Keyboards e é capaz de capturar toda a sua digitação, incluindo senhas e dados confidenciais, e enviá-las a criminosos posicionados a até 1,6 quilômetro(!) de distância.

O keylogger atua por meio de um microchip alojado na extremidade do cabo com o conector USB-C, tornando o acessório indistinguível de um original. Ao conectar o cabo a um dos seus dispositivos, ele ativa uma rede Wi-Fi própria e com alcance de até 1,6km. Do outro lado, tudo que o hacker precisa fazer é estar no raio de alcance da rede, conectar-se a ela e coletar todos os seus dados de digitação por meio de um navegador qualquer.

O vídeo abaixo traz uma demonstração do seu funcionamento:

Uma versão anterior do cabo malicioso é capaz de abrir silenciosamente uma sessão do Terminal no seu Mac (ao usar o acessório para conectar um iPhone ao computador, por exemplo) e permitir que o invasor execute comandos remotamente, potencialmente invadindo e tomando controle da sua máquina.

A ferramenta conta, ainda, com recursos de “segurança”, como a possibilidade de o hacker bloquear o envio de informações para outros dispositivos, remapear as teclas de um teclado remotamente ou simular a identidade dos dispositivos USB aos quais o cabo se conecta.

O mais preocupante é que os cabos estão disponíveis comercialmente: MG já começou a produzi-los em massa, e uma companhia de cibersegurança parceira tem unidades para venda. Apesar disso, o processo de fabricação dos cabos é lento — especialmente agora, com a crise no mundo dos chips — e a disponibilidade é extremamente limitada. Os preços também são salgados, girando em torno dos US$200-300.

Estamos falando, portanto, de uma ferramenta que certamente será usada por agências (e grupos criminosos) para espionar apenas figuras de alto interesse público, como jornalistas, ativistas e políticos. Ainda assim, fica o alerta de sempre: nem pense em plugar qualquer cabo nos seus dispositivos, fique sempre alerta em relação aos seus pertences quando estiver em lugares públicos e use sempre acessórios originais. Não vamos dar sopa ao azar, afinal de contas.

via VICE