Este artigo tem como principal objetivo introduzir o leitor no mundo da criptografia, dando suporte aos demais artigos da série “Segurança no mundo Apple” que tratarão especificamente da aplicabilidade da criptografia nos produtos da Maçã. Embora introdutório, eu gostei de escrever este artigo e acho que vocês irão curtir.

De acordo com a Wikipédia, criptografia (do grego kryptós, “escondido”, e gráphein, “escrita”) é o estudo dos princípios e técnicas pelas quais a informação pode ser transformada da sua forma original para outra ilegível, de forma que possa ser conhecida apenas por seu destinatário (detentor da “chave secreta”), o que a torna difícil de ser lida por alguém não-autorizado. Assim sendo, só o receptor da mensagem pode ler a informação com facilidade.

O processo de criptografia acontece quando tornamos um texto claro em cifrado (criptografado), ou seja, quando ocultamos uma informação de tal forma que ela só possa ser lida apenas para quem conhece o processo inverso, conhecido como descriptografia.

O primeiro uso documentado da criptografia foi em torno de 1900 a.c., no Egito, quando um escriba usou hieróglifos fora do padrão numa inscrição. Desde então a criptografia vem sendo empregada em diversos cenários e assuntos da humanidade, sempre seguindo o mesmo propósito — esconder informações de terceiros seja relacionada a guerra ou amor.

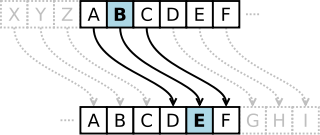

Um exemplo simples e clássico de criptografia é a Cifra de César, método utilizado por Júlio César para comunicação com seus generais: a técnica substitui cada letra do texto por outra do alfabeto que se apresente acima um número fixo de vezes. Por exemplo, com uma troca de três posições, A seria substituído por D, B se tornaria E, e assim por diante.

Socialmente falando, somos condicionados ao uso da criptografia desde pequenos. Meninas, geralmente, aprendem a famosa Língua do Pê para se comunicarem dentro do grupo, ocultando a mensagem dos demais. Uma simples fechadura utiliza técnicas existentes na criptografia, afinal uma fechadura é composta de inúmeras combinações e precisamos conhecer a combinação certa (chave) para destrancar a fechadura.

Outra área da criptografia é a esteganografia, que é o estudo e uso de técnicas para ocultar a existência de mensagem dentro de outra, camuflando a verdadeira informação. É importante ressaltar a diferença fundamental entre criptografia e esteganografia. Ambas buscam ocultar uma mensagem, mas realizam essa tarefa de maneiras diferentes. A primeira provê privacidade, pois oculta o significado da mensagem; já a segunda provê sigilo, ocultando o fato de que a mensagem existe. Nada impede que alguém utilize as duas formas para aumentar o nível de sigilo da informação.

A esteganografia vem sendo empregada há milhares de anos. Conta a história que Histaeu, rei de Mileto, raspou a cabeça de seu escravo mais confiável e em seu couro cabeludo tatuou o plano de revolta contra a dominação persa. Após o crescimento do cabelo do escravo, este foi enviado a seu amigo Aristágoras, com a mensagem oculta. No mundo dos computadores, uma das mais utilizadas é o armazenamento de mensagens dentro de imagens: uma simples e inocente foto pode conter informações sobre um plano de ataque terrorista. Símbolos também são vastamente utilizados na esteganografia; o livro e filme O Código Da Vinci abordou muitas formas de esteganografia que podem ter sido empregadas em construções e obras de arte, e muitas delas podem não ter sido desvendadas até hoje.

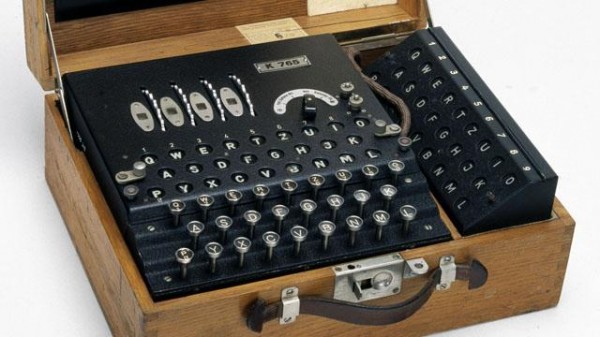

Ao longo da Segunda Guerra Mundial, ambos os lados competiam na criação de novas tintas invisíveis e reagentes reveladores para a tinta do inimigo. Entretanto, o grande marco foi quando as forças aliadas descobriram que os nazistas utilizavam uma máquina chamada Enigma para criptografar as suas mensagens internas. Para conseguir decifrar as mensagens dos alemães, as forças aliadas criaram o Colossus, o primeiro computador eletromecânico do mundo.

Foto: Enigma G

Para os especialistas, a criptografia é separada em duas eras — Clássica e Moderna. Na era Moderna encontramos fortemente o emprego da Matemática e mais recentemente o emprego da Física (Criptografia Quântica) na criação e uso de chaves públicas e privadas no processo de criptografia. Especialistas em segurança garantem que chegaremos ao ápice quando conseguirmos baratear e unir Matemática e Física no processo de criptografia e transmissão; ao quebrar este processo, estaríamos violando uma lei da natureza.

A criptografia tem quatro objetivos básicos a serem alcançados:

- Confidencialidade: somente o destinatário autorizado deve ser capaz de extrair o conteúdo da mensagem cifrada.

- Integridade: o destinatário deverá ser capaz de determinar se a mensagem foi alterada.

- Autenticidade: o destinatário deverá ser capaz de identificar o verdadeiro emissor da mensagem.

- Não-repúdio: o emissor não pode negar a autoria da mensagem.

Criptografia simétrica e assimétrica é largamente utilizada por computadores. Caso você ainda não domine o assunto, recomendo que leia Algoritmo de chave simétrica e Criptografia de chave pública.

Embora até o momento sendo o mais seguro, o uso de chaves pública e privadas — mesmas encontradas no processo de Certificação Digital — podem ser quebradas utilizando supercomputadores processando matematicamente tais informações durante centenas ou milhares de anos. Já com o uso de computadores quânticos, esse tempo cairia consideravelmente.

Enquanto o “ego” do homem for maior do que os interesses mútuos, sempre aparecerá novas técnicas de cifragem e a busca pela decifragem. Um bom exemplo dessa paranoia é o Sistema Echelon, um projeto de interceptação e decifragem de tudo o que é transmitido via voz e dados pelos meios de comunicação abertos. Tenho que terminar este texto agora! 🙂