Não faz muito tempo que publicamos sobre a vulnerabilidade “Shrootless”, encontrada pela Microsoft no macOS e que permitia a um potencial invasor ignorar o SIP1System integrity protection, ou proteção à integridade do sistema. e modificar arquivos na raiz do sistema operacional da Apple.

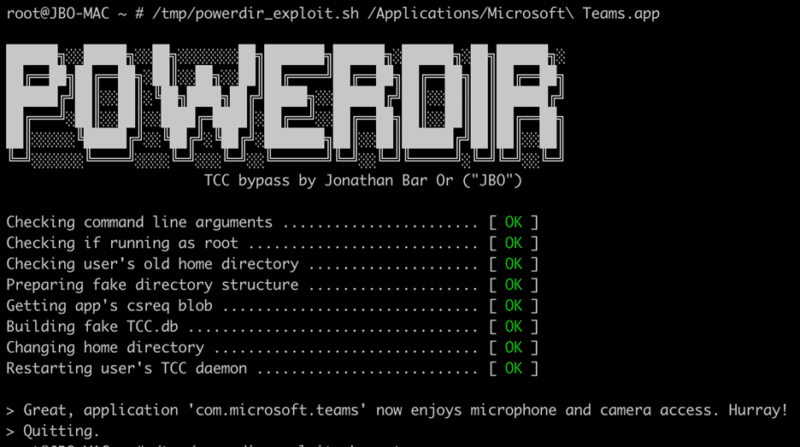

Pois bem… agora, pouco mais de dois meses depois, a concorrente da Maçã detalhou mais uma falha encontrada pela sua Equipe de Pesquisa do Microsoft 365 Defender no SO presente nos Macs. Chamada de “Powerdir” pela mãe do Windows, a falha permitia que um invasor burlasse a tecnologia Transparência, Consentimento e Controle (TCC) do macOS e obtivesse acesso não autorizado a dados protegidos, e foi corrigida pela Apple no macOS Monterey 12.1.

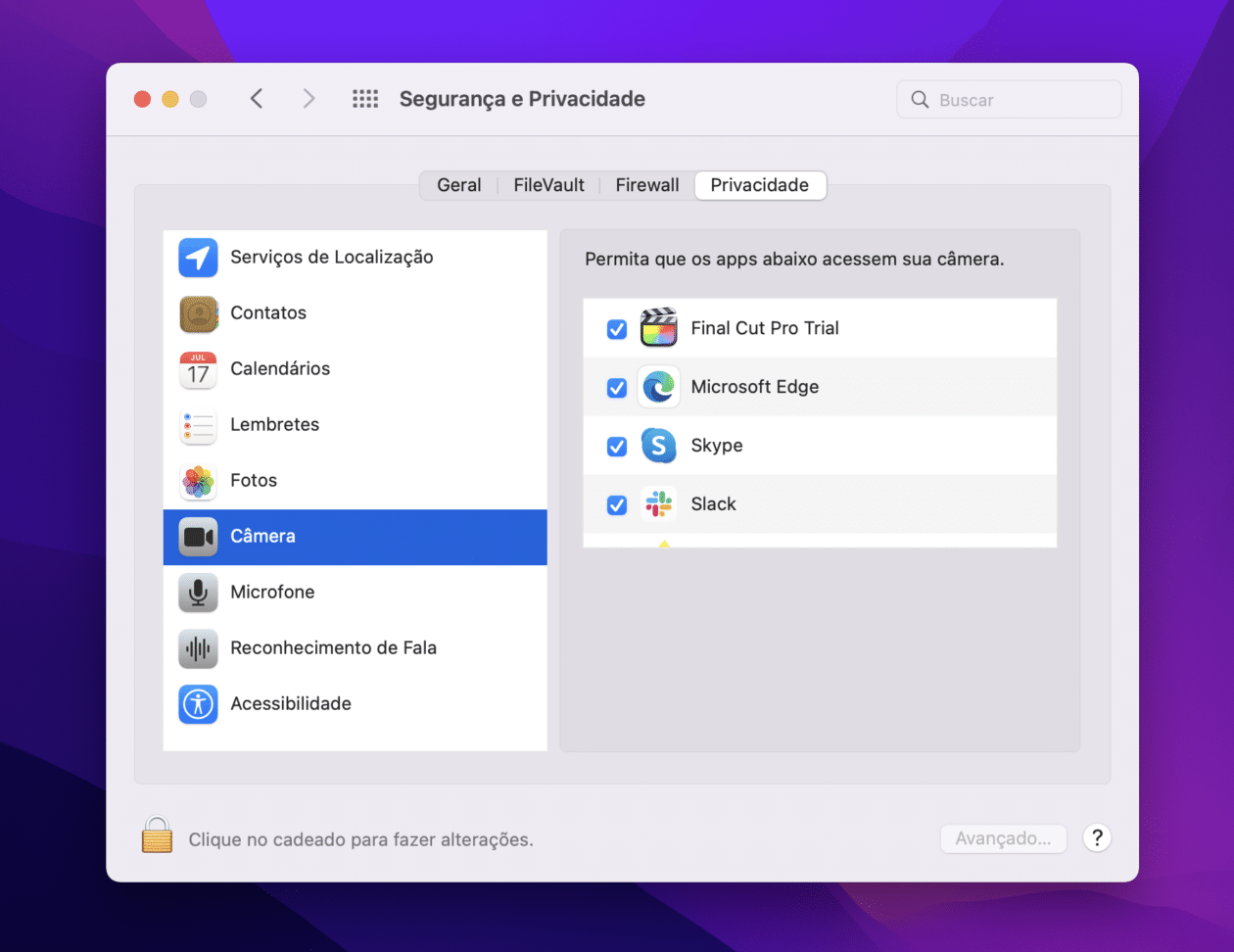

Implementado em 2012 no macOS Mountain Lion, o TCC impede que os aplicativos acessem as informações pessoais dos usuários sem o consentimento e conhecimento prévios deles. Trata-se do famoso painel de Segurança e Privacidade presente nas Preferências do Sistema, o qual permite escolher quais apps podem acessar componentes como a câmera, o microfone e até mesmo a localização do Mac.

Para proteger o TCC de possíveis invasões, a Apple incluiu nele um recurso para impedir a execução não autorizada de código e adicionou uma política que restringe o acesso a ele apenas a aplicativos com acesso total ao disco.

Todavia, essas camadas de segurança adicionais podem ser contornadas com a alteração do diretório pessoal de um usuário e a implementação de um banco de dados falso, dando a um potencial invasor poderes tanto sobre aplicativos já existentes quanto sobre um próprio app malicioso.

Caso um ator malicioso obtenha acesso total ao disco dos bancos de dados TCC, ele poderá editá-lo para conceder permissões arbitrárias a qualquer aplicativo que escolher, incluindo seu próprio aplicativo malicioso. O usuário afetado também não seria solicitado a permitir ou negar as referidas permissões, permitindo assim que o aplicativo seja executado com configurações que eles podem não ter conhecido ou consentido.

A Microsoft, obviamente, informou à equipe de segurança da Apple sobre a vulnerabilidade. A Maçã corrigiu a falha na versão 12.1 do macOS Monterey e a denominou CVE-2021-30970 na página em que detalhou as atualizações de segurança da nova versão — inclusive, creditando a empresa concorrente pela descoberta. A Maçã ainda lançou uma atualização para o macOS Big Sur 11.6.2 (para também proteger donos de Macs antigos que não suportam a versão mais recente do SO).

Não está claro o nível de gravidade da vulnerabilidade, mas o AppleInsider sugeriu que o risco é razoavelmente baixo para a maioria dos usuários, já que “alterar o diretório pessoal exigiria acesso local ou emparelhamento com alguma forma de mecanismo que concede um nível de controle para que ele funcione remotamente”, o que “é evitado para quem atualiza regularmente seu Mac”.

De qualquer forma, o melhor é não correr nenhum risco, não é mesmo? Então, caso você ainda não tenha atualizado o macOS para a versão 12.1, ela está disponível desde dezembro para todos os usuários (com Macs compatíveis, é claro).

Notas de rodapé

- 1System integrity protection, ou proteção à integridade do sistema.