Quando pensamos em ataques cibernéticos, como os famosos vírus ou malwares, nossa mente logo se atém a decidir qual a melhor forma de impedir essa forma de invasão que pode afetar milhões de computadores pessoais e corporativos ao redor do mundo. Com o desenvolvimento dos sistemas operacionais e seus métodos de segurança, era esperado que os ataques (a PCs, pelo menos) também melhorassem; em parte isso já acontece, no entanto a introdução de linguagens de programação, como a Swift, já provou que o design da interface do software parasita pode até ser simples, mas eficiente.

Nessa mesma época, a comunidade macOS passou por um mal bocado com um então novo tipo de Trojan, denominado “Proton”. Rapidamente, o malware que podia coletar dados, executar softwares e controlar o Mac infectado remotamente se alastrou; mas o que poucos sabem é que outra backdoor

1Tipo de Trojan (cavalo de Troia) que permite o acesso e o controle remoto do sistema infectado., denominada “Calisto”, pode ter sido a precursora desses ataques, que avançaram por vários meses de 2017.

Criado provavelmente em 2016, o Calisto ficou por praticamente dois anos sob os radares dos antivírus, que não conseguiram encontrar uma solução para o problema. Como malwares para macOS não são tão comuns e o Calisto definitivamente tinha alguma semelhanças com o Proton, o site Securelist, da empresa produtora de softwares de segurança para a internet Kaspersky Lab, decidiu examinar o Calisto e entender como era seu funcionamento e por que seu desenvolvimento foi (aparentemente) interrompido.

Infecção

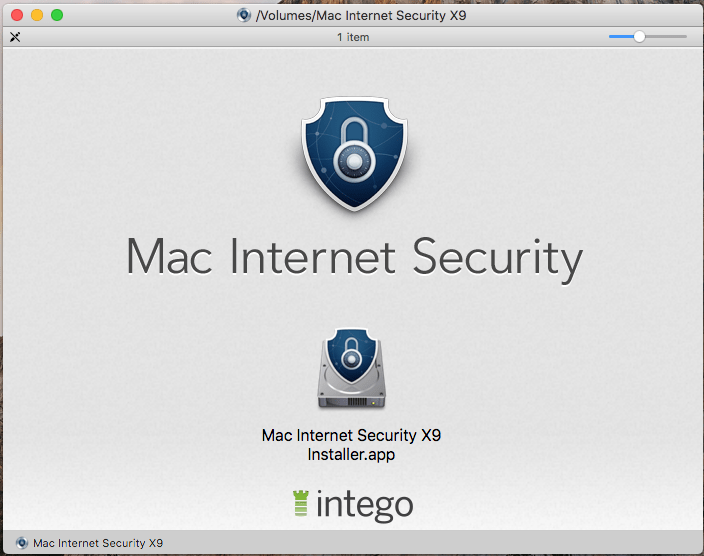

Ainda não se sabe ao certo como o Calisto foi distribuído, no entanto, para instalar o Trojan no macOS, era utilizada uma imagem .dmg2Extensão de arquivos, normalmente softwares de instalação, que é reconhecido somente pelo macOS. do software de instalação do antivírus Mac Internet Security X9, da Intego — que também fez um post sobre o assunto.

Conforme é possível visualizar, para o usuário leigo — que nunca tenha instalado o software original da Intego — o arquivo .dmg do Calisto parece bem convincente. Pessoalmente, nunca parei para analisar o arquivo de instalação e verificar sua procedência; logo após baixá-lo, já executava o instalador.

Instalação

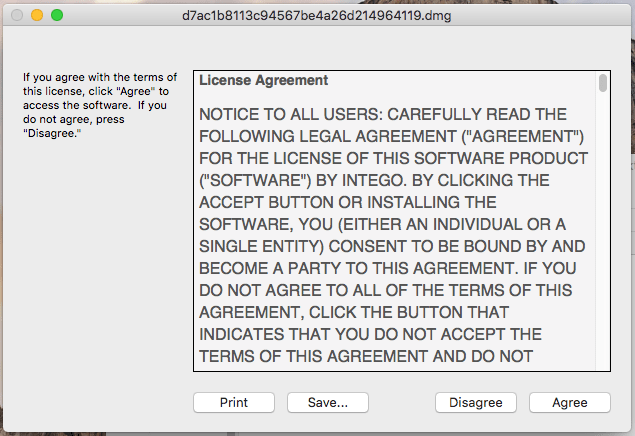

Após executar o arquivo .dmg, é exibido um falso contrato de licença que, ao contrário de antes, parece pouco convincente ao primeiro olhar. Percebam, no topo, o nome do “guia de instalação” utilizado pelo Calisto. Além disso, softwares assinados contam com um pequeno guia na lateral esquerda da janela que indica os passos da instalação, o que não acontece aqui.

O texto utilizado é um pouco diferente daquele exibido pelo instalador original do software X9 da Intego — provavelmente os criminosos tenham tirado-o de uma versão anterior do produto de segurança. Não obstante, ao continuar com a instalação, o software solicita o login e a senha do usuário — procedimento comum ao instalar um programa capaz de fazer alterações no macOS.

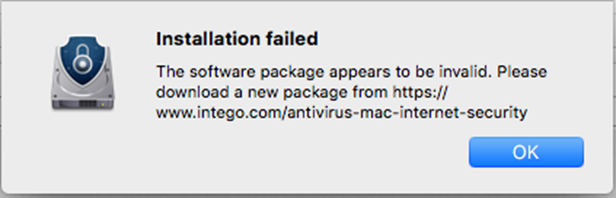

Se até aqui não havia nada muito surpreendente ou que alertasse algo de errado, a partir de agora isso começa a mudar. Após digitar a senha de acesso do usuário administrador, o Trojan exibe um aviso que a instalação falhou e que o usuário deve acessar o site da Intego para baixar “novamente” o software do antivírus — dessa vez, sim, o produto correto/oficial.

Atividade

Por ser provavelmente um Trojan de testes, mesmo após a completa instalação do Calisto no computador, ainda era possível limitar sua atuação. Sua atividade dependia de um recurso do macOS chamado System Integrity Protection (SIP, isto é, Proteção à Integridade do Sistema), anunciado pela Apple em 2015 junto ao OS X El Capitan. Como a própria Apple explica, o SIP restringe a conta do administrador de efetuar alterações em áreas protegidas do sistema operacional, mesmo com a senha de acesso.

Brevemente, essas áreas protegidas do sistema são:

/Sistema;/usr;/bin;/sbin;- Apps pré-instalados no OS X.

O Calisto atuava exatamente na área /usr do sistema e, mesmo sendo “lançado” em 2016 (um ano depois da implementação do SIP), seu criador aparentemente não levou em conta essa nova camada de segurança — ou talvez tenha, já que existem muitos usuários por aí que ainda deixam o SIP desativado.

Como a maioria dos malwares, o Trojan utilizava um diretório no sistema para armazenar suas informações, chamado .calisto (daí o surgimento do nome). No macOS, o Calisto armazenava as chaves de acesso do usuário, dados extraídos da janela de usuário/login, informações sobre a rede de internet e dados de navegadores como históricos, favoritos e cookies.

Como supracitado, o Trojan gravava as chaves de acesso do usuário, portanto, o hacker poderia muito bem acessar remotamente senhas de acesso a diversos sites salvos no Safari, já que a única autenticação necessária para acessar esses dados no macOS é a senha do administrador.

O pulo do gato é que, se o SIP estiver ativado no macOS, o Calisto não consegue finalizar a sua atividade ao tentar modificar arquivos do sistema. Isso viola a lógica operacional do Trojan, fazendo-o parar.

Informações roubadas

Com o SIP desativado, o Calisto consegue acessar e modificar os arquivos do sistema, entre esses:

- Copia seus próprios arquivos para o diretório

/System/Library; - Configura-se para iniciar automaticamente ao login;

- Desmonta e desinstala o arquivo

.dmg; - Adiciona-se aos itens de Segurança e Privacidade em Acessibilidade;

- Permite o acesso remoto ao sistema;

- Encaminha os dados colhidos para um servidor remoto.

Como é possível observar, o último passo do Trojan era enviar as informações pessoais do usuário para o servido do cibercriminoso. Contudo, no momento em que a pesquisa foi realizada, os servidores pareciam estar desativados, dando a imaginar que o projeto tenha sido interrompido.

Com relação ao Proton, o Calisto compartilhava do mesmo método de distribuição (através de um antivírus bem conhecido) e, como ele, era capaz de roubar uma grande quantidade de dados pessoais do sistema do usuário, incluindo as chaves de acesso. Entre as diferenças, esse Trojan era muito mais avançado que o Calisto, e conseguia acessar informações sensíveis mesmo com o SIP ativado.

· • ·

Sabemos que o mundo dos cibercrimes não vai cessar tão cedo, ainda mais com o número exponencial de dados e informações sensíveis que podem ser acessadas através de cavalos de Troia e outros malwares como o Calisto. Portanto, resta-nos voltar à primeira ideia desse artigo e se atentar à melhor forma de impedir que nós sejamos as próximas vítimas desses ataques.

No mundo Mac, especialmente, se você sempre tomar cuidado para baixar softwares dos seus sites oficiais (ou até, melhor ainda, da Mac App Store), dificilmente terá que se preocupar com alguma coisa.

via AppleInsider

Notas de rodapé

- 1Tipo de Trojan (cavalo de Troia) que permite o acesso e o controle remoto do sistema infectado.

- 2Extensão de arquivos, normalmente softwares de instalação, que é reconhecido somente pelo macOS.