Um grupo de pesquisadores da Northwestern University e da KU Leven (Bélgica) publicou um artigo [PDF] em que descrevem uma brecha protocolo de Wi-Fi IEEE 802.11, amplamente utilizado em todos os tipos de dispositivos, incluindo iPhones. De acordo com a pesquisa, a vulnerabilidade — que usa ferramentas apelidadas de MacStealer — afeta sistemas como iOS, Android e Linux.

O Wi-Fi é baseado em quadros, os quais são “enfileirados” para transportar informações de um ponto a outro, incluindo dados como endereço MAC e outros sensíveis. Quando os dispositivos estão em modo de hibernação, bloqueados, essas filas de quadros ficam “aguardando” para serem transferidas.

É neste ponto que a vulnerabilidade pode ser explorada. Devido à falta de segurança do protocolo, é possível que um cracker, por exemplo, insira um endereço MAC de um dispositivo falso na rede e o coloque no modo de hibernação, direcionando os quadros para ele e então ligando-o para ter acesso aos dados.

Apesar de os quadros serem criptografados usando uma chave comum aos dispositivos conectados à rede ou específica para cada um, ainda seria possível mudar o contexto de segurança. Maneiras para fazer isso incluem o envio de quadros de autenticação para o ponto de acesso (roteador), forçando-o a transmitir os quadros.

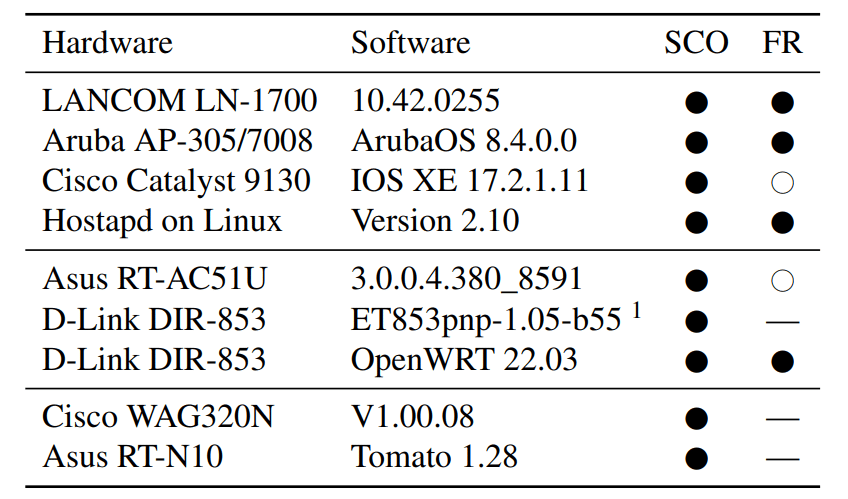

Os modelos de roteadores abaixo elencados, de marcas como Lancom, Aruba, Cisco, Asus e D-Link, foram apontados como afetados pelos pesquisadores. Além de terem acesso a dados, a vulnerabilidade pode permitir que seja inserido conteúdo malicioso, inclusive por meio de JavaScript e em conexões HTTP.

A Cisco foi a primeira entre as fabricantes a reconhecer que alguns de seus produtos (Wireless Access Point e Meraki) podem ser afetados pela vulnerabilidade. Apesar disso, a empresa afirmou que a ameaça não é de grande potencial ofensivo, já que um cracker apenas poderia ter acesso a poucas informações. Ainda assim, a recomendação foi de usar ferramentas de segurança oferecidas pela companhia para mitigar o risco.

Alguém aí tem um desses roteadores?