Um novo malware para macOS foi descoberto pela Moonlock, divisão de cibersegurança da MacPaw. Trata-se de uma variante de um tipo de cavalo de Troia com um alto nível de sofisticação, feito para roubar logins/senhas e enviar os dados para o autor do ataque usando uma conexão remota ou um email.

Uma particularidade desse software malicioso é o fato de ele se disfarçar de uma suposta cópia do jogo Grand Theft Auto VI — que sequer foi lançado ainda — ou de uma versão pirateada do aplicativo de produtividade Notion. Essa é uma prática comum, que tem o objetivo de explorar a confiança do usuários em apps/jogos conhecidos para ludibriá-los a baixarem os malwares.

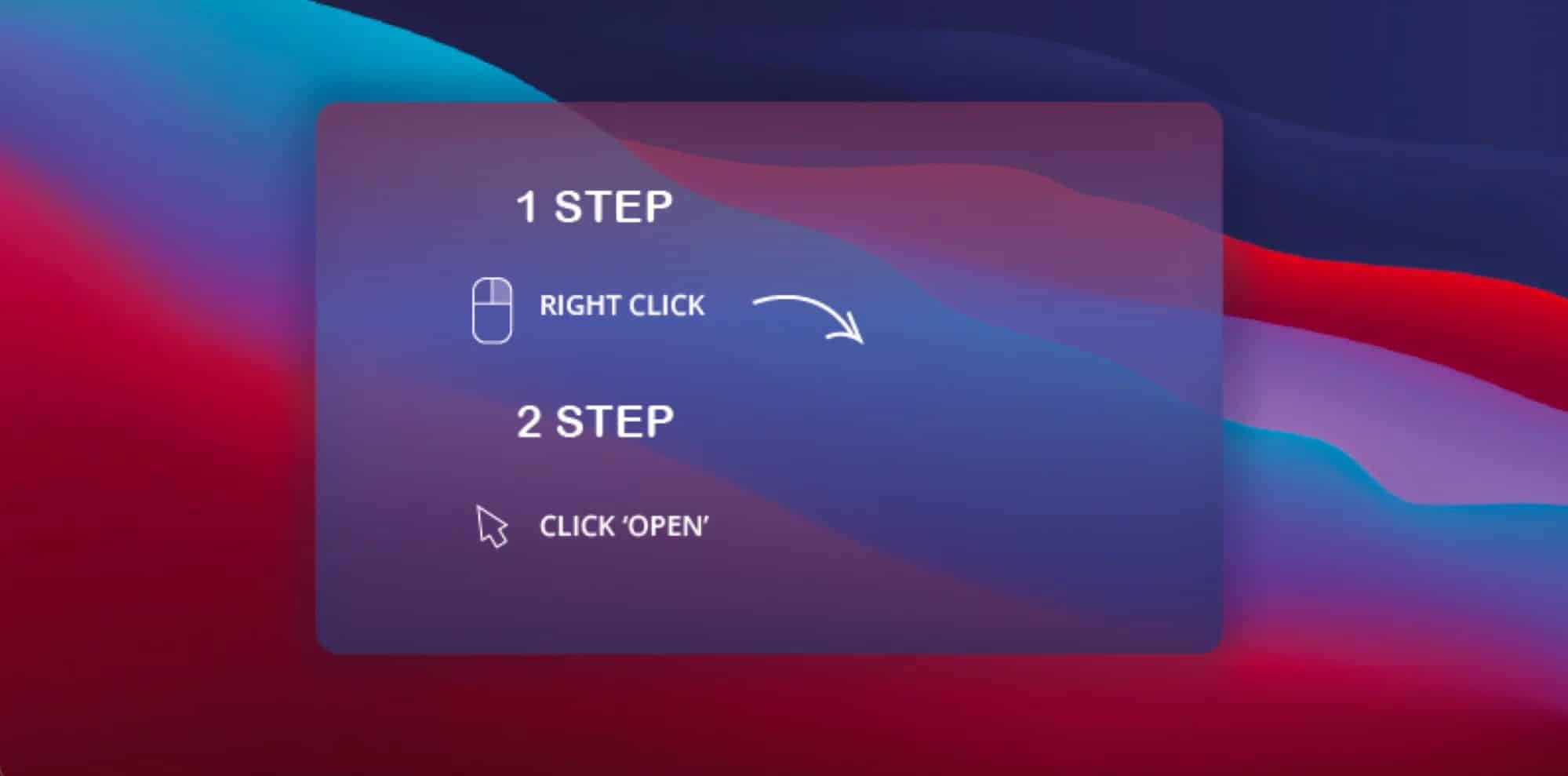

Os “apps” que contêm essa ameaça também exploram uma forma de contornar o Gatekeeper — recurso do macOS voltado justamente para prevenir os usuários de instalarem apps não verificados e potencialmente maliciosos. Para driblar a função, basta abrir o menu de opções de um arquivo DMG de um app e clicar em “Abrir”.

Os apps disfarçados mostram uma instrução para que esse processo seja realizado, evitando que os usuários percebam que se trata de uma ameaça. Ao ser executado, o DMG lança outro arquivo do tipo Mach-O, chamado de AppleApp, o qual inicia uma requisição para uma URL oriunda de um endereço IP da Rússia.

Se a conexão for bem-sucedida, o app malicioso começa a baixar uma carga do AppleScript e do Apple Bash de forma parcialmente ofuscada. A carga é executada diretamente da memória, contornando o sistema de arquivos do Mac.

Ao ser executado no sistema, o malware lança mão de técnicas multifacetadas para obtenção de credenciais por meio de phishing, roubo de dados sensíveis, identificação do perfil do sistema e captura de outros dados.

Entre as estratégias do app para roubar dados, está a exibição de uma falsa janela de instalação de um app, solicitando o nome de usuário e a senha da pessoa. Com a obtenção dessas informações, o malware consegue atingir as Chaves do iCloud e, por conseguinte, as senhas armazenadas lá e em outras fontes de dados sensíveis do sistema.

De forma precisa, o malware vasculha diretórios do sistema em busca de dados valiosos como cookies, histórico de navegação e credenciais de login em vários navegadores, como o Chrome e o Firefox. O software malicioso também mira listas de servidores recentes, incluindo bases de dados das Chaves e carteiras de criptomoedas.

Além disso, ao usar AppleScripts mais sofisticados, o malware cria uma pasta secreta com os diretórios dos usuários. Nela, todos os logins, senhas e chaves coletados são armazenados para aguardar a extração do Mac infectado para um servidor controlado pelo autor do ataque.

Para se proteger de ameaças desse tipo, é importante ter a atenção redobrada ao baixar softwares de fora da Mac App Store. Deve-se sempre conferir se o site no qual o arquivo está disponível é autêntico, bem como se apps e jogos já foram de fato lançados — como ainda não é o caso de GTA VI.

via 9to5Mac