Preocupado com os sites que você acessa (ou os softwares que você baixa) estarem infectados com possíveis malwares que podem permitir a invasão da sua máquina? Imagine, então, se o cabo Lightning que você utiliza com o seu iPhone estivesse “infectado”?

Explico: na semana passada, ocorreu em Las Vegas a última edição da DEF CON, uma das maiores convenções hacker do mundo; durante a conferência, um novo “tipo” de cabo foi apresentado — mas não pela Apple. Na realidade, trata-se de um protótipo criado por um hacker, o qual foi modificado para incluir um implante que possibilita a hackers invadirem, remotamente, um computador ou dispositivo móvel.

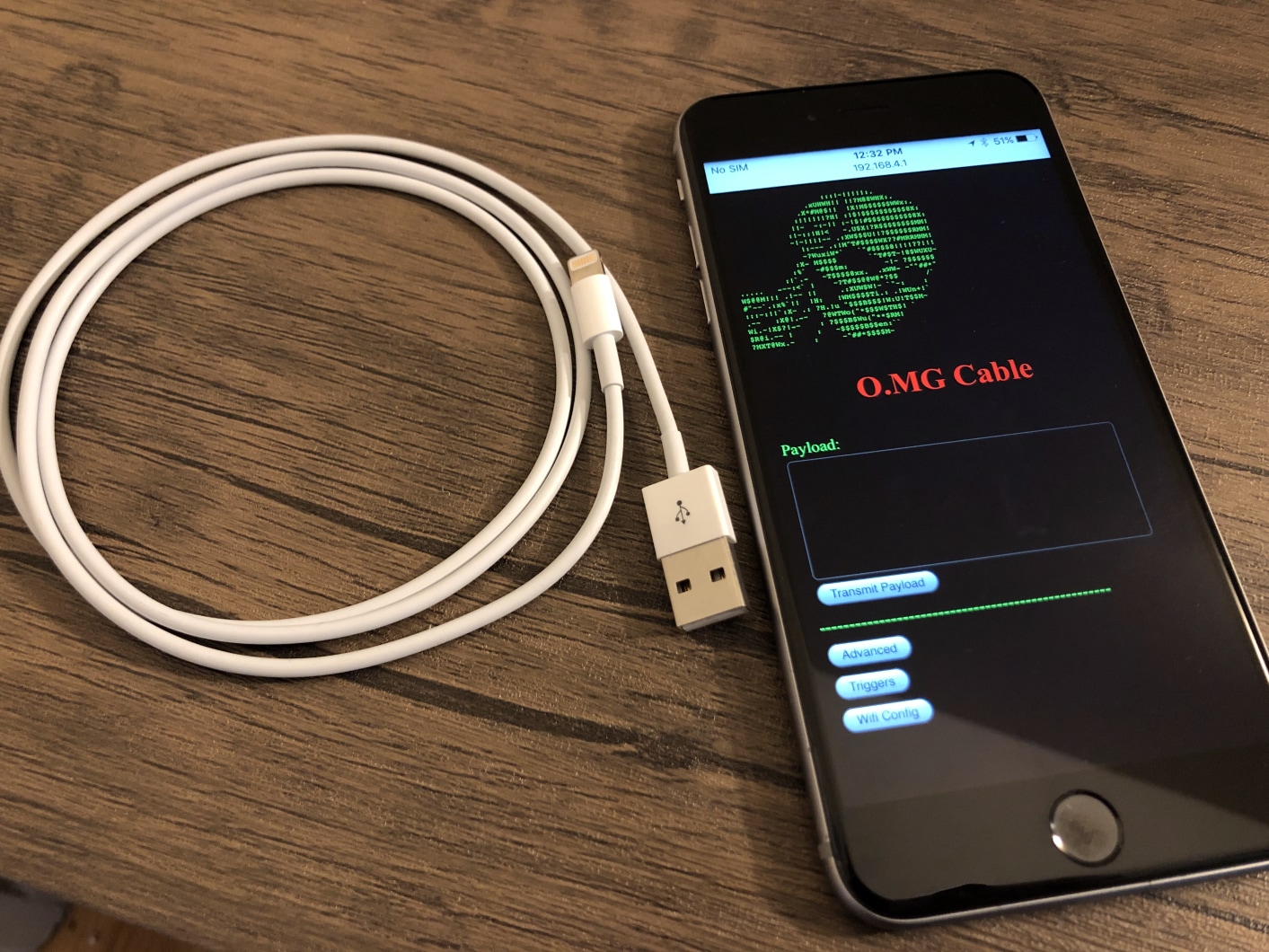

Batizado de O.MG Cable, ele podem assumir a versão de qualquer modelo de smartphone, como divulgado pela Motherboard. De acordo com o hacker que desenvolveu o protótipo, conhecido como _MG_, o cabo não só aparenta ser legítimo como funciona como um; ou seja, ele transfere dados normalmente.

Parece um cabo legítimo e funciona como um. Nem mesmo o seu computador notará a diferença. Até que eu, como invasor, assuma o controle do cabo remotamente.

O hacker contou que o cabo possui vários scripts e comandos os quais permitem que o invasor execute diferentes ações na máquina da vítima; no Mac, o hacker pode executar o app Terminal e fazer o que bem entender.

Extraordinariamente, o agente malicioso também pode “matar” o implante USB remotamente, escondendo as evidências da sua existência. Por outro lado, para que tudo isso aconteça, o hacker precisa estar próximo da vítima, uma vez que a ferramenta precisa ser ativada de uma posição ao alcance do seu sinal.

Segundo MG, tais acessórios foram produzidos manualmente, com os cabos originais da Apple sendo modificados meticulosamente para incluir a ferramenta invasora.

Os cabos da Apple são simplesmente os mais difíceis de fazer isso, por isso, se eu consegui implantar com sucesso um deles, naturalmente poderei fazê-lo em outros cabos. É como poder sentar no teclado e no mouse da vítima, mas sem estar lá.

Ilegalmente (ou não), o hacker começou a vender tais protótipos de cabos online. Por US$200, você pode levar uma unidade do acessório, um “detonador” (para bloquear o cabo) e acesso ao grupo particular de hackers que desenvolveram a ferramenta, além de um código promocional que pode ser usado quando a versão final do cabo ser lançada. Nem a Apple, nem outras fabricantes, comentaram a adulteração dos acessórios.

Vulnerabilidade no SQLite pode invadir o iOS

Paralelamente, uma “antiga” vulnerabilidade do banco de dados SQLite foi explorada para invadir os principais sistemas desktop e móveis, como o iOS. A falha foi divulgada pela empresa de segurança Check Point durante a DEF CON e, no SO da Maçã, permite que ela seja usada para roubar senhas e outros dados pessoais.

Apesar de ter sido encontrada há cerca de quatro anos, a vulnerabilidade nunca foi solucionada no iOS por dois motivos: primeiramente, ela foi “ignorada” porque acreditava-se que só poderia ser explorada por apps desconhecidos que acessassem o SQLite (e não existe apps desconhecidos no iOS). Em segundo lugar, embora os apps para iOS passem pelas verificações de inicialização da Apple, os códigos SQLite são universais e tem passagem “livre” em sistemas com o iOS.

Durante a demonstração do ataque, a Check Point apenas fez travar o app Contatos (Contacts) do iOS, mas os pesquisadores disseram que poderiam ter criado um método para roubar senhas do dispositivo. Segundo a empresa, todas as descobertas sobre a vulnerabilidade foram repassadas à Apple.

via AppleInsider