Há alguns meses, comentamos que a Apple era a marca mais explorada em ataques de phishing, tornando os clientes da companhia alvos mais suscetíveis a possíveis golpes envolvendo o nome ou produtos/serviços da Maçã.

Agora, temos uma notícia boa e outra ruim. A ruim é que a Apple ainda é usada como “inspiração” para grande parte dos ataques de phishing; por outro lado, ela não é mais a primeira colocada na lista da Check Point Research, firma de pesquisa em segurança online.

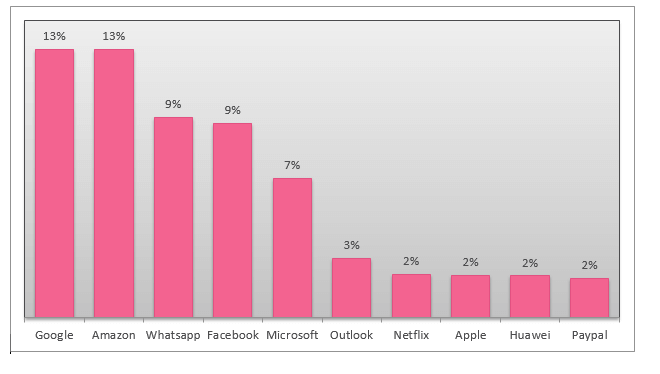

De acordo com a análise mais recente da CP, os clientes do Google e da Amazon são os principais alvos dos ataques chamados “phishing de marca”, cada um com 13% de todas as tentativas verificadas — enquanto a marca da Apple acumulou apenas 2% do total de ataques.

O “phishing de marca” envolve uma situação na qual um invasor imita um site oficial de uma empresa conhecida usando um domínio ou uma URL1Uniform resource locator, ou localizador uniforme de recursos. semelhante ao original, a qual tem um design, por vezes, bastante convincente. O link para o site fraudulento pode ser enviado por email ou mensagem de texto, redirecionando usuários para uma página fraudulenta destinada a roubar credenciais, informações pessoais, etc.

No final de junho, a firma acompanhou mais um caso no qual um determinado site fraudulento tentava imitar a página de login do iCloud, que tinha como URL account-icloud.com. O objetivo desse site era tentar roubar informações de login de usuários e estava registrado sob o IP2Internet protocol address, ou endereço de protocolo da internet. 37.140.192.154, localizado na Rússia.

A melhor maneira de se proteger desses ataques é nunca clicar em links enviados por email, mesmo que pareçam genuínos. Sendo assim, prefira pesquisá-los manualmente ou procure-os por meio dos buscadores mais usados (embora links maliciosos também sejam compartilhados por meio do Google, por exemplo).

As manobras comuns usadas pelos golpistas são emails que afirmam que sua conta corre o risco de ser suspensa ou fechada, que você precisa atualizar seus detalhes de login ou que você precisa reivindicar uma oferta — geralmente boa demais para ser verdade —, portanto atenção redobrada nesses casos.

via Threatpost

Notas de rodapé

- 1Uniform resource locator, ou localizador uniforme de recursos.

- 2Internet protocol address, ou endereço de protocolo da internet.